目次

取得しているプログラムの確認方法おさらい

コマンドで

exe

と叩くと、現在ダウンロードできているプログラム名が確認できます。

Entropyと契約できている状態だと、「SSHcrack」「FTPBounce」が必要になります。

FTPBounceはEntropyAssetServerのbinに置かれているので、まだダウンロードしていない人は取得しておきましょう。

攻略ストーリーDay3

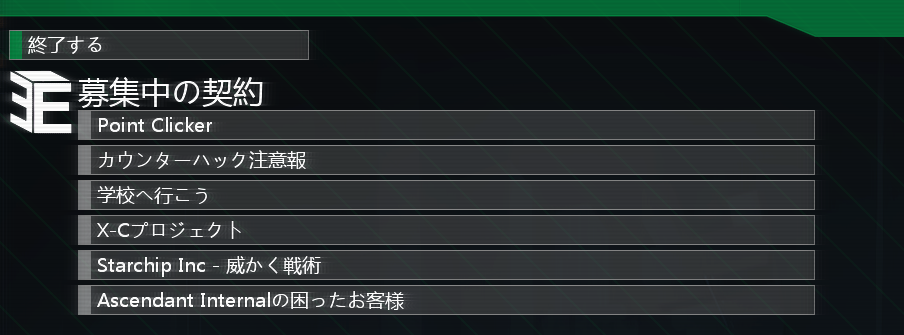

では早速、Entropy Contract Database@169.142.94.197で契約できる案件を確認していきます。

Entropy Contract Database@169.142.94.197

募集中の契約リスト

PointCliker

PointClicker 受諾

ゲームのセーブデータを消すって相当な悲劇だと思うんですが、それを所望されておられるようです。…変わってますね!

クリックするだけのゲームなんですが、面白さが共有できません。

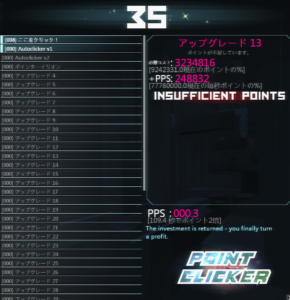

ただクリックして数値が増えていくのをずっと眺めていく・・・といったゲームなんですが、それをコンプリートするまでやり続ける変人さんMengskはよっぽど病んでいると思います。

[000]などの数値は、クリックをカウントしているようです

さて、ゲーム内ゲームはどうでもいいとして、ハッキングです。

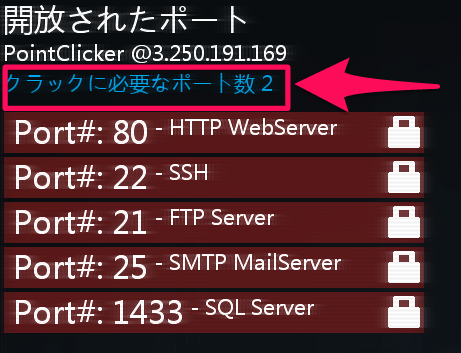

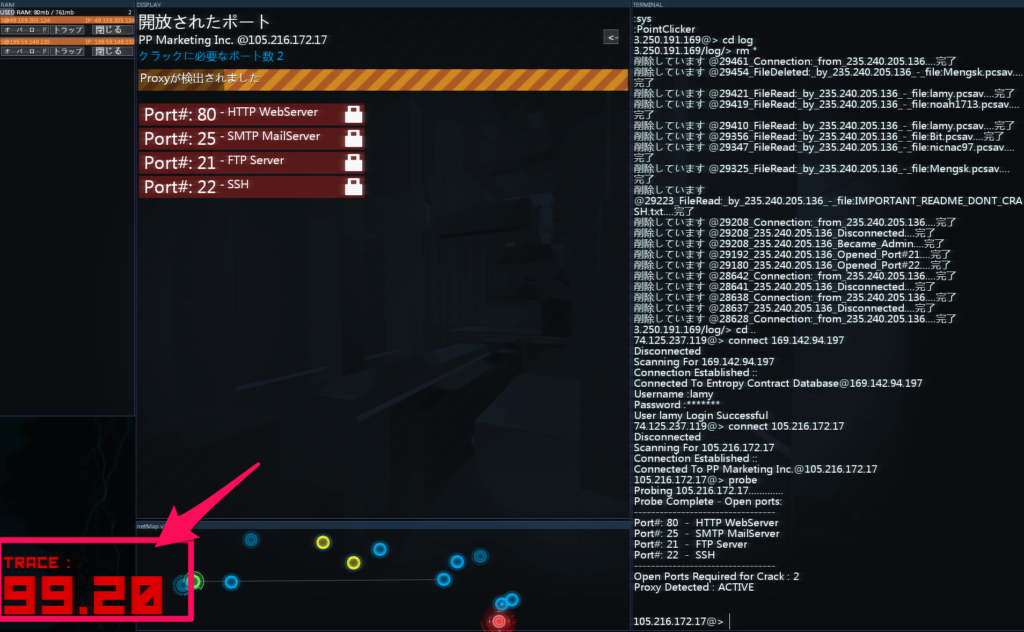

はじめて「クラックに必要なポート数2」と表示されました。

赤くなっているポート(=クラックできていないポート)が2ポート必要という意味です。

2つのポートをこじあけるには、SSHcrackとEntropyAssetServerで手に入れたFTPBounce.exeを使っていきます。

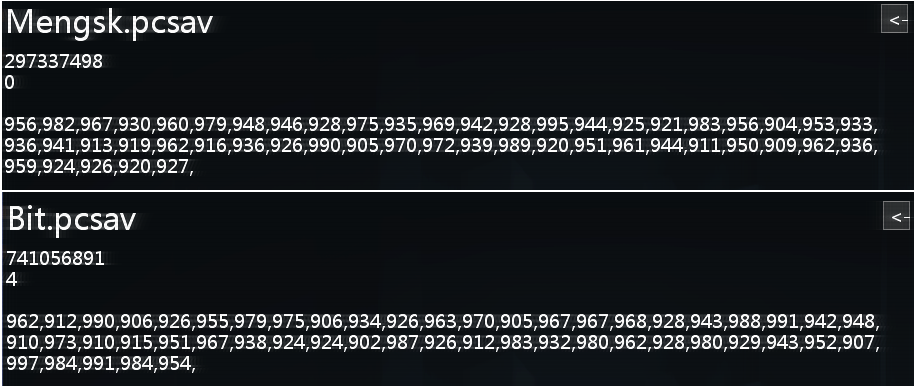

あとは、セーブデータっぽいところからMangskさんのデータを消せばミッション完了。

ちらっとセーブデータを見た所、Mangskさんではなく、実はBitが極めていたっていう、井の中の蛙大海を知らずというオチでした。

実はBitが極めてた件

攻略ルート:PointClicker

PointClicker@3.250.191.169

connect 3.250.191.169 ls probe SSHcrack 22 FTPBounse 21 PortHack ls cd PointClicker/Saves/ rm Mengsk.pcsav

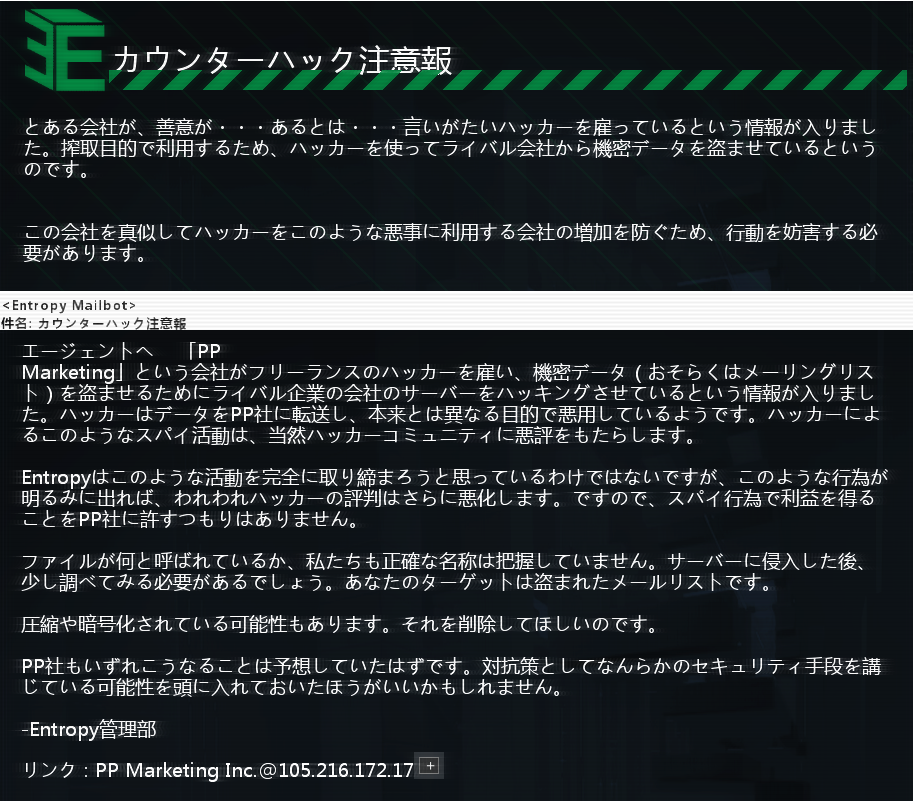

カウンターハック注意報

カウンターハック注意報

正義のハッカー集団、Entropyも遺憾としているようですね。

いつものようにハッキング・・・。

トレース付のサーバをハッキング

なんだろう、この時限爆弾要素・・。ドキドキして、コマンドを叩く手も早まりますw

一度PortHackをかけてさえしまえば、サーバのUser名・パスワードはクラックできるので、時間がなければ切断して再チャレンジします。

切断コマンド

dc

攻略ルート:カウンターハック注意報

PP MarketingInc.@3.250.191.169

プロキシ有

トレース有

LoginUser/Pass:admin/willsmith

connect 105.216.172.17 probe shell オーバーロード SSHcrack 22 FTPBounse 21 PortHack ls cd home/WORKSPACE rm SECURE_MAILLIST.dec

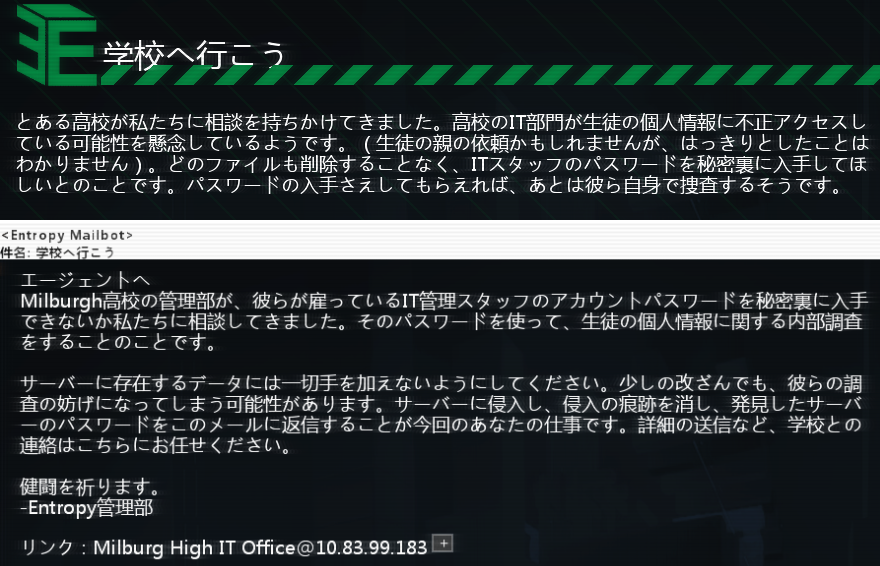

学校へ行こう

学校へ行こう

ハッキングして中を見てみると、それっぽいログを発見。

ITスタッフのチャットログと思われる、pw_memo.log

パスワードが「*******」っていう、天才となんとかは紙一重的な発想のパスワードでした。

確かに、アスタリスクだけってパスワード隠されてるように見える。その発想はなかったですね。

ちなみに現実の話を少し。

基本的にパスワードは大文字小文字の英数字とハイフン(-)アンダーバー(_)のみの使用が多く、同一文字の連続、アスタリスク(*)はサポートされていないところが多いです。

なので、良い子も悪い子もなかなか真似できませんね。

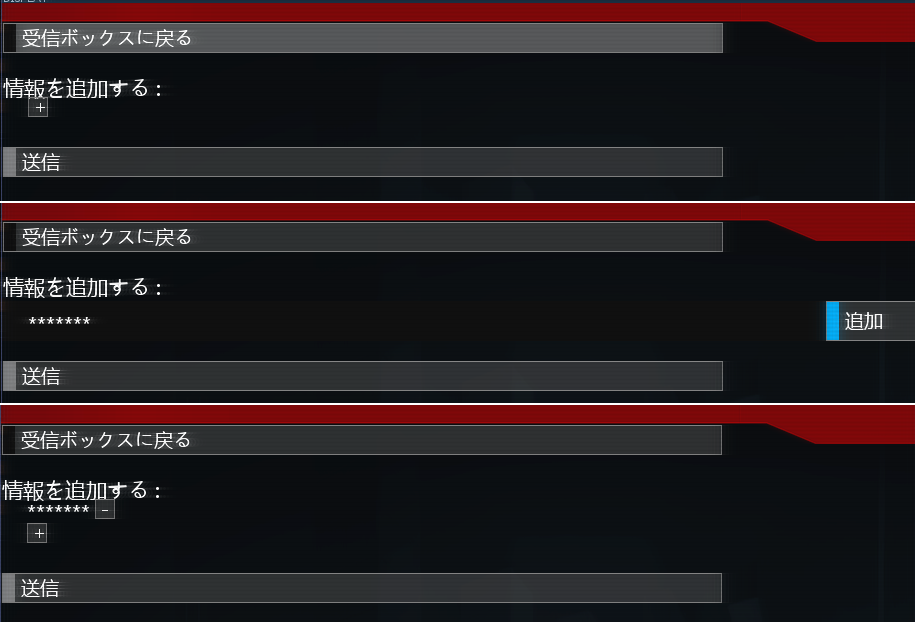

では、パスワードもわかったので、メールに返信していきます。

返信する時の「情報を追加する」の「+」をクリックして、アスタリスクを7個・・で、送信。

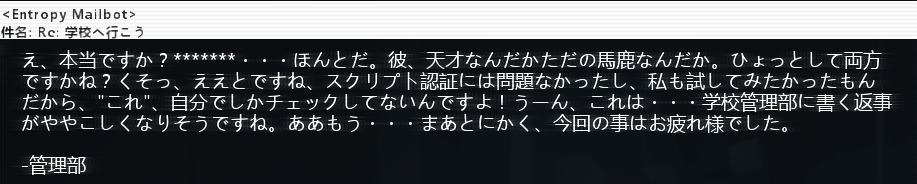

ちなみにその返事がきました。

管理部からの返信

まさに、葉っぱを隠すなら森の中(←違う気がする)。

攻略ルート:学校へ行こう

Milburg High IT Office@10.83.99.183

LoginUser/Pass:admin/*******

connect 10.83.99.183 probe SSHcrack 22 PortHack

件名:学校へ行こう のメールに情報を追加「*******」

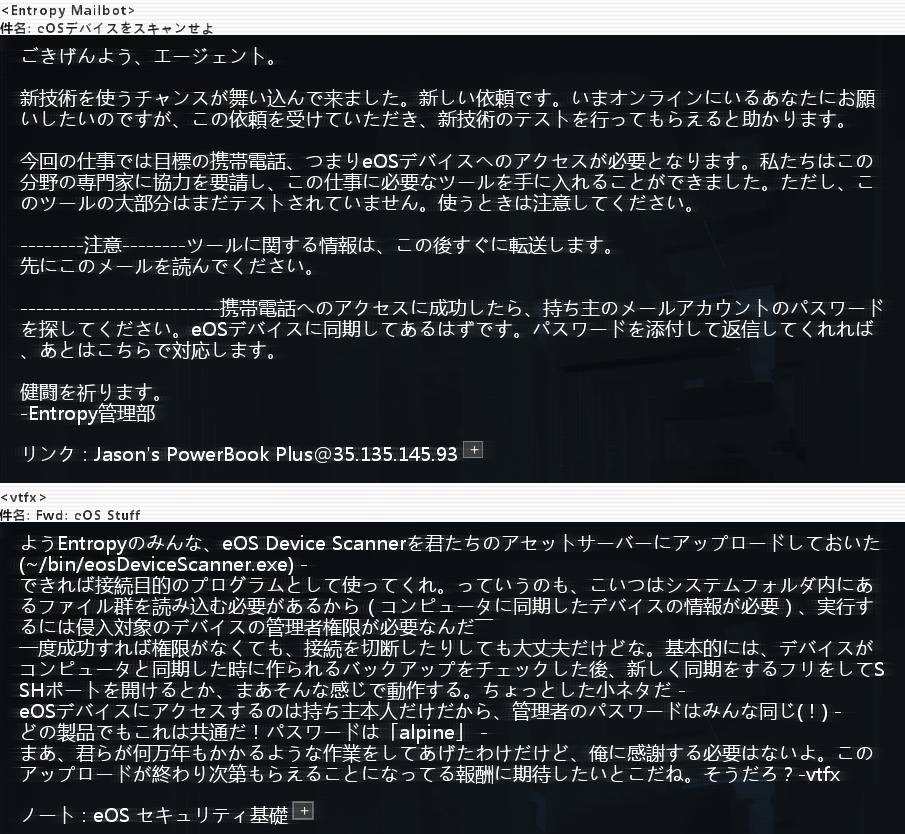

件名:eOSデバイスをスキャンせよ

と、このへんから、契約受諾ではない突然のメールが送られました。

件名:eOSデバイスをスキャンせよ

それを使って、Jasonのノートパソコン(PowerBook PlusもAppleが発売していたPowerBookのオマージュっぽいw)にハッキングしてメールのパスワードを拾ってこいとのことです。

転送されたメールには、eOSスタッフ向けに送られたvtfxからのメールでした。

eOSデバイスは全て、「みんな同じ(!)」のパスワード「alpine」ということ。なんというザルいセキュリティでしょう!

USER名はみんな同じ(!)ってことなので「admin」ですねw

では早速、Asset Serverにログインしてbinディレクトリにある「eOS Device SCanner」をダウンロード

scp eosDeviceScan.exe

そのあとは、いつものようにJasonのパソコンからハッキングして、eosDeviceScanをします。

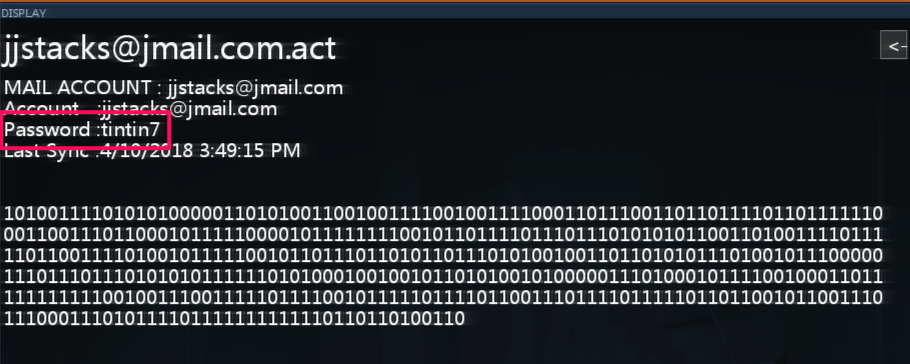

eosDeviceScanでハッキング

パスワード:tintin7

パスワードは「tintin7」。発音したら「ちんち(ry」

攻略ルート:eOSデバイスをスキャンせよ

Jason’s PowerBook Plus@35.135.145.93

connect 35.135.145.93 probe SSHcrack 22 FTPBounce 21 PortHack eosDeviceScan connect 138.32.223.123 login admin apline cd mail cat jjstacks@jmail.com.act

件名:eOSデバイスをスキャンせよ のメールに情報を追加「tintin7」

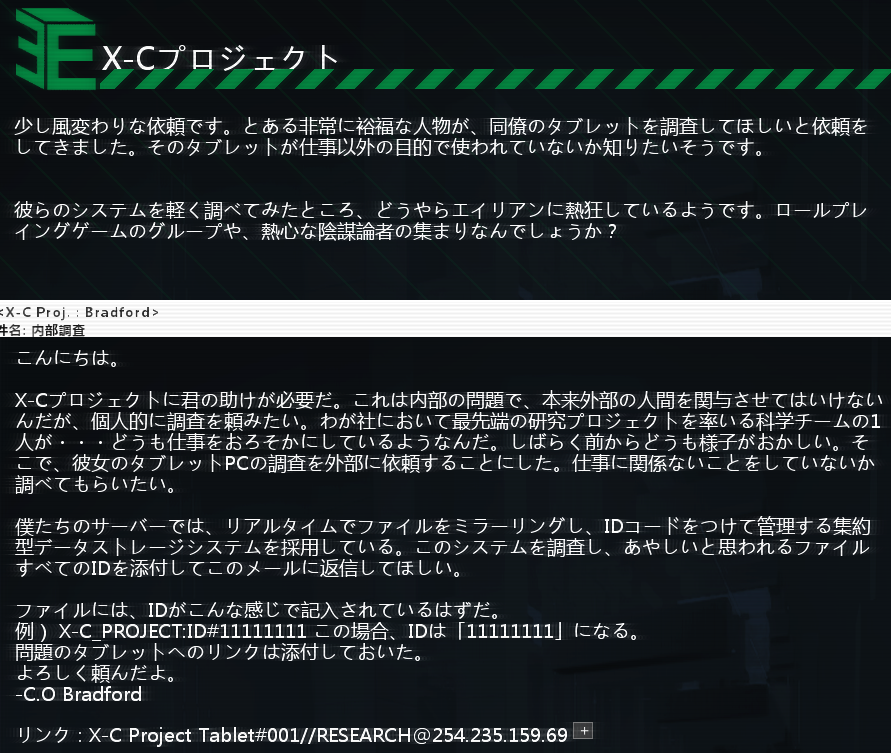

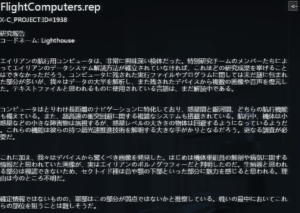

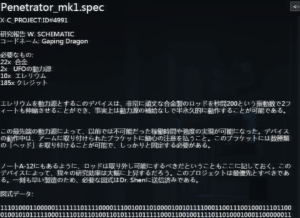

X-Cプロジェクト:内部調査

サボっている人が使っているタブレットをハッキングして、サボっている証拠ファイルIDを教えろってことですね。仕事はサボっちゃいけませんね・・自戒。

ではいつものようにハッキングして、めぼしいデータを見ていきます。

エイリアン?クローン?ライフル?!どれもアヤシイ上に、業務内容が一体なんなんだ・・・。彼は、よっぽどゲーム脳で脳汁出すぎてますね。

とりあえず、全部のIDを入れて送信し、ミッション完了。。

その返信メール。

X-Cプロジェクト:内部調査 ミッション完了後のメール

攻略ルート:内部調査

X-C Project Tablet#001//RESEARCH @254.235.159.69

connect 254.235.159.69 probe シェル:オーバーロード SSHcrack 22 PortHack cd X

件名:内部調査 のメールに以下の情報を追加

- 4991

- 1299

- 1938

- 2133

ハッカー集団Entropyで順位が1位に

そんな依頼完了してニヤニヤしてたら、ランクが1位になってました。

Entropy内でランキングが100位中1位に

コメントを残す